CER-direktivet: Modstandsdygtighed i kritisk infrastruktur

Critical Entities Resilience-direktivet (CER-direktivet) er - sammen med NIS2 og DORA - del af en ny fælles europæisk regulering, der øger kravene til beskyttelse af samfundsvigtig infrastruktur i de fysiske og digitale domæner. I denne artikel giver vi en indføring i CER-direktivets (1) formål, (2) scope, (3) implementering og virkning, (4) krav, (5) sanktioner og slutter af med (6) praktiske råd til de virksomheder og organisationer, der direkte eller indirekte bliver omfattet af direktivet.

Hvad er CER-direktivet?

CER-direktivet – på dansk “kritiske enheders modstandsdygtighed” – erstatter og ophæver ECI-direktivet fra 2008 (direktiv 2008/114/EF) om indkredsning og udpegning af europæisk kritisk infrastruktur. CER-direktivet udgør en betydelig udvidelse af ECI-direktivet, både i forhold til dækningsområde og forpligtelser i forhold til fysisk sikkerhed. Det vil få betydning for aktører, der driver kritisk infrastruktur i Danmark, og have en afsmittende effekt på deres leverandørkæder.

Har du spørgsmål til eller brug for rådgivning om cybersikkerhed, så besøg vores rådgivningsside:

CER-direktivets formål: Øge modstandsdygtighed i samfundsvigtige funktioner

EU arbejder på forskellige niveauer i forhold til at kunne håndtere kriser og øge resiliens (modstandsdygtighed) overfor nuværende og fremtidige kommende udfordringer. Det gælder blandt andet modstandsdygtighed overfor digitale og fysiske risici, der øges i omfang og kompleksitet i takt med fremgangen af den digitale økonomi og de stadig mere omfattende virkninger af såvel hybride trusler (cyberangreb, misinformation, terror, sabotage, spionage, krig mv.) som ulykker, klimaforandringer, naturkatastrofer, folkesundhedskriser mv.

Modstandsdygtighed i det digitale domæne er først og fremmest adresseret i de to nye cybersikkerhedsreguleringer, NIS2-direktivet (direktiv (EU) 2022/2555) og DORA-forordningen (forordning (EU) 2022/2554), der gælder i Danmark fra primo 2025.

Modstandsdygtighed i det fysiske domæne er adresseret i CER-direktivet (direktiv (EU) 2022/2557), der blev vedtaget samtidig med NIS2 og DORA, og forventeligt også træder i kraft i dansk ret primo 2025. Læs mere om ikrafttrædelsen nedenfor.

De tre reguleringer, NIS2, DORA og CER, supplerer hinanden på tværs af samfundskritiske sektorer. De afspejler dels prioriteterne i Kommissionens strategi for EU's sikkerhedsunion, der opfordrer til en revideret tilgang til fysisk og cyberrelateret modstandsdygtighed i kritisk infrastruktur, dels den stadig tættere indbyrdes afhængighed mellem forskellige sektorer og deres fysiske og digitale infrastrukturer og (hybride) risikolandskab.

Den stigende anvendelse af cyberfysiske systemer, hvor mennesker, produkter og maskiner kommunikerer med hinanden via intelligente og internetopkoblede systemer, får det fysiske og det digitale domæne til at smelte sammen. Det øger risikoen for, at eksempelvis et cyberangreb også kan forstyrre eller ødelægge fysisk infrastruktur, eller at sabotage mod fysisk infrastruktur gør digitale services utilgængelige eller kompromitterer data. Sikkerhed er derfor i høj grad en holistisk disciplin, hvor fysisk og digital sikkerhed ofte hænger tæt sammen. Det er i dén kontekst, at man blandt andet skal forstå sammenhængen mellem kravene til modstandsdygtighed i CER og kravene til cybersikkerhed i NIS2/DORA.

"Modstandsdygtighed" er ikke et fast defineret begreb, men handler grundlæggende om at kunne identificere, forebygge, beskytte mod, reagere på, håndtere og komme tilbage efter en krise. Ifølge punkt 7 i Rådets henstilling om en koordineret EU-tilgang til styrkelse af kritisk infrastrukturs modstandsdygtighed fra den 8. december 2022 bør modstandsdygtighed forstås som:

"en kritisk infrastrukturs evne til at forebygge, beskytte sig mod, reagere på, modstå, afbøde, absorbere, tilpasse sig til eller komme sig over hændelser, som i væsentlig grad forstyrrer eller har potentiale til i væsentlig grad at forstyrre leveringen af væsentlige tjenester på det indre marked, dvs. tjenester, som er afgørende for opretholdelsen af vitale samfundsmæssige og økonomiske funktioner, den offentlige sikkerhed og sikring, befolkningens sundhed eller miljøet."

Hvilke virksomheder og myndigheder er omfattet af CER-direktivet?

CER-direktivet gælder for udpegede virksomheder og offentlige myndigheder, der driver kritisk infrastruktur og leverer tjenester, som er afgørende for opretholdelsen af vitale samfundsmæssige funktioner, økonomiske aktiviteter, folkesundheden, den offentlige sikkerhed og miljøet.

De omfattede CER-enheder (private og offentlige) skal aktivt identificeres af de danske myndigheder ud fra følgende kriterier, jf. artikel 6:

| Kriterie 1: Enhedens aktiviteter opfylder tre kumulative betingelser, jf. artikel 6, stk. 2: | Kriterie 2: Enheden opererer i mindst én af følgende sektorer, jf. bilaget til direktivet: |

|---|---|

|

* Se uddybning nedenfor hvad angår disse sektorer. |

100-150 danske virksomheder skønnes at blive udpeget som kritisk enhed under CER-direktivet

CER-direktivet indebærer en udvidelse i forhold til det nuværende ECI-direktiv, hvor alene enheder i energi- og transportsektorerne er omfattet, såfremt forstyrrelse eller ødelæggelse af deres kritiske infrastruktur har betydelige grænseoverskridende virkninger i mindst to medlemsstater. Disse kriterier er nu udvidet i CER-direktivet.

Det skønnes, at godt 100-150 virksomheder i Danmark kan blive udpeget som kritiske enheder under CER-direktivet, og at det vil ske med udgangspunkt i den tværministerielle kortlægning af samfundsvigtige funktioner i Danmark, jf. Forsvarsministeriets samlenotat fra den 22. november 2021 (se nærmere faktaboksen nedenfor). De enheder, der defineres som kritiske i CER-direktivet, vil ligeledes være omfattet af cyberrelaterede sikkerhedskrav i medfør af NIS2-direktivet.

Bankvæsen, finansiel markedsinfrastruktur og digital infrastruktur bliver ikke pålagt nye krav i medfør af CER-direktivet

Enheder inden for bankvæsen, finansiel markedsinfrastruktur og digital infrastruktur bliver ikke pålagt nye krav i medfør af CER-direktivet, da de allerede er dækket af øvrig regulering. Enheder i disse sektorer vil dog stadig indgå som del af det overordnede myndighedsarbejde med strategi, risikovurdering, understøttelse mv. Læs mere om det længere nede.

I praksis vil CER direktivet stille øgede eller nye krav til modstandygtighed for (i praksis mellemstore og store) virksomheder indenfor energi, transport, sundhed, drikkevand, spildevand, og dele af den offentlige administration. Det er for tidligt at sige, hvor vidtrækkende de detaljerede krav vil blive, men de vil i større eller mindre omfang få en afsmittende effekt på leverandører og underleverandører til CER-enheder. Det kommer vi mere ind på længere nede.

Definitionen på kritisk infrastruktur indgår i en ’tragtbaseret model’, som regeringen har fastlagt på baggrund af anbefaling fra en tværministeriel arbejdsgruppe om kritisk infrastruktur. Modellen består af tre dele:

1. En inddeling af samfundet i (15) samfundsvigtige områder/sektorer.

- Samfundsvigtige sektorer er 15 sektorer, der er udpeget som særligt vigtige for samfundets generelle funktionsdygtighed.

- De samfundsvigtige sektorer er: (1) energi, (2) informations- og kommunikationsteknologi (IKT), (3) transport, (4) beredskab, politi og civilbeskyttelse, (5) sundhed, (6) sociale forhold, (7) drikkevand og fødevarer, (8) spildevand og renovation, (9) finans og økonomi, (10) uddannelse og forskning, (11) meteorologi, (12) forsvar samt efterretnings – og sikkerhedstjeneste, (13) udenrigstjeneste, (14) myndighedsudøvelse generelt og (15) tværgående krisestyring.

2. En definition af (112) samfundsvigtige funktioner, der er under de samfundsvigtige områder/sektorer.

- Hver af de 15 samfunsvigtige områder/sektorer indeholder et antal samfundsvigtige funktioner, som er de aktiviteter, varer og tjenesteydelser, der udgør grundlaget for samfundets generelle funktionsdygtighed.

- Den nuværende liste over 112 samfundsvigtige funktioner kan blandt andet ses i bilag 1 til Strategi for forsyningssikkerhed fra september 2023.

3. En definition af kritisk infrastruktur, der understøtter de samfundsvigtige funktioner.

-

Kritisk infrastruktur er, som en del af arbejdet med investeringsscreeningsloven, defineret som: "Infrastruktur - herunder faciliteter, systemer, processer, netværk, teknologier, aktiver samt serviceydelser - som er nødvendige for at opretholde eller genoprette samfundsvigtige funktioner".

Kilde: Karnov note 44 til Investeringsscreeningslovens § 6, stk. 1, nr. 5).

CER-direktivets implementering og virkning

Direktivet forventes at blive vedtaget ultimo 2024, udpegning og underretning af kritiske enheder i juli/august 2024 og kravopfyldelse fra maj/juni 2024.

Hvordan implementeres CER-direktivet i dansk ret?

Det forventes, at implementering af CER-direktivet gennemføres ved:

- en hovedlov for transport, sundhed, drikkevand, spildevand, offentlig forvaltning, rummet og fødevarer, der fremsættes af Forsvarsministeriet, og bemyndiger ressortministerierne (de sektoransvarlige myndigheder) til at konkretisere CER-kravene i bekendtgørelser på deres respektive område

- en sektorvis lov for energisektoren, der fremsættes af Klima-, energi- og forsyningsministeriet, og bemyndiger Energistyrelsen til at konkretisere CER-kravene i en bekendtgørelse på energiområdet.

Hvornår ser vi udkast til den danske CER-lovgivning?

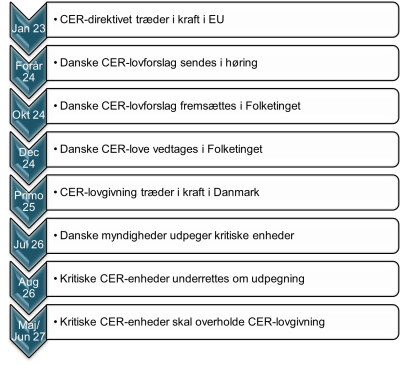

Det er meddelt, at udkast til de to CER-lovforslag vil blive sendt i offentlig høring i foråret 2024, at de vil blive fremsat for Folketinget i åbningsugen i oktober 2024, og at de ventes færdigbehandlet ultimo 2024, jf. pressemeddelelse fra Forsvarsministeriet af 5. februar 2024. Den danske CER-lov forventes at træde i kraft 1. januar 2025. Danmark kommer dermed til at overskride CER-direktivets implementeringsfrist den 17. oktober 2024, da det lovforberedende arbejde er forsinket. Det samme gør sig gældende for NIS2-direktivet.

Forsinkelsen af implementeringen af CER-direktivet har i praksis mindre betydning end forsinkelsen af NIS2-direktivet. Det skyldes, at de kritiske CER-enheder under alle omstændigheder først skal udpeges og underrettes af de danske myndigheder senest den 17. juli hhv. 17. august 2026. Derefter har de kritiske enheder i henhold til direktivet en frist på 9-10 måneder til at opfylde de materielle CER-krav. Det vil sige, at fristen for kritiske enheders materielle opfyldelse af CER-reglerne (stadigvæk) er omkring maj-juni 2027.

Hvornår træder CER-direktivet i kraft i Danmark?

Den forventede tidsplan for implementering og virkning af CER-direktivet er vist i figuren nedenfor. Oplysningerne er baseret på offentlig tilgængelig information pr. marts 2024, og datoer kan senere ændre sig.

Tilmeld dig vores cybersikkerhedsnyhedsbrev, og modtag nyt om alt fra lovgivning til praktiske råd direkte i indbakken.

Hvilke krav stiller CER til (de omfattede) virksomheder og myndigheder?

CER-direktivets overordnede sigte er at styrke risikobevidstheden og beredskabsplanlægningen hos de aktører, der driver kritisk infrastruktur, så de er bedre i stand til at håndtere risici for deres drift, som kan forstyrre leveringen af deres væsentlige tjenester. Det vil sige: krav til operationel risiko- og krisestyring.

Formålet understøttes gennem fire søjler af krav:

1. Nationale rammer (Kap II, artikel 4-11): Medlemsstaterne skal senest den 17. januar 2026 udarbejde en national strategi for kritisk infrastruktur og dertil udarbejde nationale risikovurderinger baseret på blandt andet en liste over tjenester, som er væsentlige for opretholden af vitale samfundsmæssige funktioner eller økonomiske aktiviteter. Ud fra risikovurderingerne skal medlemsstaterne senest den 17. juli 2026 (og derefter mindst hvert 4. år) identificere kritiske enheder blandt andet ved hjælp af de EU-fælles kriterier, som vi kom omkring i starten af artiklen. Medlemsstaterne skal hertil støtte de kritiske enheder gennem for eksempel vejledninger, øvelser, test, rådgivning, uddannelse og videndeling.

2. Krav til kritiske enheders modstandsdygtighed (Kap III, artikel 12-16): De udpegede kritiske enheder skal:

- foretage egne risikovurderinger (mindst hvert fjerde år) der tager højde for alle relevante naturlige og menneskeskabte risici, der kunne føre til en hændelse, herunder af tværsektoriel eller grænseoverskridende karakter, ulykker, naturkatastrofer, folkesundhedskriser og hybride trusler og andre antagonistiske trusler, herunder terrorhandlinger, samt andre sektorers afhængigheder (artikel 12)

- implementere passende og forholdsmæssige tekniske og organisatoriske foranstaltninger, der omfatter forebyggelse, fysisk sikring, krisestyringsprocedurer, genopretningsprocedurer, sikkerhedsstyring af egne og leverandørers medarbejdere samt kurser og træning, og som nærmere bestemt er nødvendige for at (artikel 13):

- forhindre hændelser i at indtræffe under behørig hensyntagen til katastroferisikoreduktions- og klimatilpasningsforanstaltninger

- sikre tilstrækkelig fysisk beskyttelse af lokaler og kritisk infrastruktur under behørig hensyntagen til eksempelvis hegn, barrierer, værktøjer og rutiner til overvågning af perimetre, detektionsudstyr og adgangskontrol

- reagere på, modstå og afbøde følgerne af hændelser under behørig hensyntagen til gennemførelsen af risiko- og krisestyringsprocedurer og -protokoller samt varslingsrutiner

- sikre genopretning efter hændelser under behørig hensyntagen til forretningskontinuitetsforanstaltninger og identifikation af alternative forsyningskæder for at genoptage leveringen af væsentlige tjenester

- sikre passende medarbejdersikkerhedsstyring under behørig hensyntagen til foranstaltninger såsom fastsættelse af kategorier af personale, der udøver kritiske funktioner, fastlæggelse af adgangsrettigheder til lokaler, kritisk infrastruktur og følsomme oplysninger, fastsættelse af procedurer for baggrundskontrol og udpegelse af kategorier af personer, som er forpligtet til at gennemgå sådanne baggrundskontrol, samt fastlæggelse af passende uddannelseskrav og kvalifikationer (kravet omfatter også eksterne tjenesteudbyderes personale)

- øge bevidstheden blandt det relevante personale om de foranstaltninger, der er truffet, under behørig hensyntagen til uddannelseskurser, informationsmateriale og øvelser.

- anmode myndigheder om hjælp til baggrundskontrol af bestemte personer indenfor visse personalegrupper (artikel 14)

- underette den relevante tilsynsmyndighed om hændelser, der i væsentlig grad forstyrrer eller har potentiale til i væsentlig grad at forstyrre deres aktiviteter (artikel 15).

3. Specifikt tilsyn med kritiske enheder af særlig europæisk betydning (Kap IV, artikel 17-18): Kritiske enheder der leverer væsentlige tjenester til eller i mere end en tredjedel af EU-medlemsstaterne, vil blive defineret som af ”særlig europæisk betydning”, og vil være underlagt et skærpet tilsyn fra EU, herunder rådgivende missioner.

4. Samarbejde og rapportering (Kap V, artikel 19-20): Der nedsættes en ekspertgruppe under EU-Kommissionen, der blandt andet skal bistå medlemsstarterne i implementering af direktivet, eksempelvis med at identificere best practice i forhold til strategiformulering mv.

I modsætning til NIS2 (artikel 21(2) litra d) indeholder CER-direktivet ikke direkte krav om at inddrage forsyningskædesikkerhed i risikostyringen. I modsætning til DORA (artikel 30) stiller CER-direktivet heller ikke mindstekrav til centrale (forsyningssikkerheds-)bestemmelser i leverandørkontrakter. I praksis er det dog vanskeligt at forestille sig, at krav til leverandørsikkerhed ikke (også) spiller en betydelig rolle, når det gælder om at sikre modstandsdygtige sikkerhedskæder. Uanset de regulatoriske minimumskrav vil implementeringen af CER-direktivet sandsynligvis få en afsmittende effekt på leverandører til de udpegede kritiske enheder. Relevante emner i udbud og kontrakter kan blandt andet være:

- inddragelse af krav til fysisk sikkerhed i evalueringskriterier i offentlige udbud

- krav til risikovurderinger og risikostyringsrammen

- krav til at benytte (principperne i) bestemte standarder for fysisk sikkerhed

- krav til bestemte tekniske, sikkerhedsmæssige og organisatoriske foranstaltninger

- krav til træning, veeting og screening af specifikke medarbejdergrupper

- krav til håndtering af insiderproblematikker og adgangskontroller

- krav til løbende kvalitetskontrol og quality assuarance

- krav til sikring af overholdelse af reglerne (direkte eller indirekte)

- krav til dokumentation, oplysningspligt og rapportering

- krav til deltagelse i tilsyn eller audits

- krav til bestemte forsikringsdækninger og -summer

- modfikationer eller undtagelser til sædvanlige ansvarsbegrænsninger og -fraskrivelser.

Som leverandør til kritiske enheder kan det være en konkurrencemæssig fordel – og i nogle tilfælde en forudsætning – at være forberedt på, hvordan kravene til sikkerhed i CER-direktivet sandsynligvis "drypper videre" til leverandørkæden og kan indgå som elementer i udbud og kontrakter.

Hvad er konsekvenserne ved ikke at overholde CER-direktivet?

Tilsynsmæssige, undersøgelses- og sanktionsbeføjelser vil som minimum omfatte:

- adgang til dokumentation og data i enhver form

- adgang til at foretage inspektioner og eksternt tilsyn

- adgang til at foretage eller kræve revision af kritiske enheder

- korrigerende og afhjælpende foranstaltninger.

Den relevante myndighed vil som minimum kunne foretage følgende administrative sanktioner:

- Udstede påbud

- Træffe nødvendige og forholdsmæssige foranstaltninger for at afhjælpe enhver konstateret overtrædelse af CER.

Medlemsstaterne fastsætter selv regler om de sanktioner, der skal anvendes i tilfælde af overtrædelser af de nationale CER-regler. Det vil sige sanktionerne for overtrædelse bliver først fastlagt i de danske implementeringslove, som nævnt tidligere endnu afventer offentliggørelse. Det følger af CER, at sanktionerne skal være effektive, stå i et rimeligt forhold til overtrædelsen og have afskrækkende virkning.

Gode råd til at håndtere CER-kravene

Beskyttelsen af kritisk infrastruktur, herunder forsyningssikkerhed, har en høj sikkerhedspolitisk prioritet. Det afspejles blandt andet i de kommende krav til virksomheders modstandsdygtighed – både i det fysiske og digitale domæne – i NIS2, CER og DORA. Kravene falder i kategorien "operationel risikostyring", som ikke er nyt, men også er en noget diffus størrelse, der i praksis håndteres i adskilte discipliner (fysisk sikring, IT-sikkerhed, databeskyttelse mv.). De nuværende modeller og standarder er sjældent modnet eller velegnede til det komplekse og hybride risikobillede, der er i dag.

Praktiske udfordringer med at efterleve CER-direktivet

En mærkbar påvirkning af CER-direktivet er kravet om regelmæssige risikovurderinger og foranstaltninger, der tager højde for "alle relevante naturlige og menneskeskabte risici" (artikel 12(2)). Det vil i praksis kræve en rimelig forståelse for (hybride) trusler og risici, sammenhæng med digital risikostyring, kaskadevirkninger, sårbarheder hos leverandører, tværsektorielle afhængigheder, virkninger af ændrede vejrforhold og den sikkerheds- og geopolitiske situation. Få roller i en organisation er i dag i stand til at skabe det overblik og rammesætte risikostyringen retvisende og rimelig dækkende.

Arbejdet besværliggøres også af, at risikoejerskabet ofte ligger hos de enkelte forretningsområder eller de lokale system- og kontraktejere. Det kan derfor i praksis være en ganske svær opgave at konsolidere og skabe et samlet overblik over operationelle risici som led i en tværorganisatorisk risikostyringsopgave. Og det kan blive en uforholdsmæssig tung administrativ opgave at løfte uden tilstrækkelig fokus fra og involvering af ledelsen.

De fleste organisationer savner overblik, modeller, ressourcer og ledelsesforankring til at håndtere den komplekse og tværfaglige sikkerheds- og risikostyringsopgave, de står overfor i dag. Det "rigtige" sted at starte vil i sagens natur variere fra organisation til organisation, men mange kan drage fordel af følgende tilgang:

- Etablér en tværfaglig projektgruppe med repræsentanter fra blandt andet security, risk, compliance, legal, procurement og IT, som rapporterer til en styregruppe med deltagelse af en ansvarlig ledelsesrepræsentant.

- Brug en top-down tilgang: Udarbej en high-level gap analyse over as-is vs. to-be der inddrager alle relevante områder, herunder risikostyringsramme, governance, nøgleaktiver og -processer, politikker, planer og processer, kontroller, dokumentation, rapporteringskanaler, leverandørkontrakter, træning, forsikring mv.

- Baseret på analysen: Udarbejd en projektplan med anbefalede aktiviteter, prioritering og budget samt områder og beslutninger, hvor topledelsen skal involveres, som godkendes af styregruppen.

- Forbered jer på, at den ledelsesmæssige rammesætning af en plan for modstandsdygtighed, fastlæggelse af risikoprofil og risikotolerance, governance og rapportering, dokumentation af foranstaltninger, samt håndtering af supply chain risk ofte er de mest komplekse og tidskrævende aktiviteter.

- Håndtér det som et forretningskritisk sikkerhedsprojekt, for hvilket ansvaret ligger hos ledelsen. Det vil være en misforståelse at antage, at det er et complianceprojekt, der kan løses af få mennesker "nede" i organisationen.

- Forvent ikke, at de kommende love og bekendtgørelser udspecificerer præcist, hvad en organisation skal gøre. Reglerne er risikobaserede, hvilket betyder, at beslutningen om, præcist hvad og hvor meget, der skal gøres, starter og slutter hos organisationen selv - og dens ledelse.

Tøv endelig ikke med at række ud til os, hvis du og din virksomhed har spørgsmål til CER-direktivet og jeres tilgang til kravene i det.

Kontakt